Logjam, czyli nowa podatność w SSL/TLS

Spis treści

Jak donoszą ostatnio media, mamy kolejną dziurę (logjam) dotyczącą szyfrowania SSL/TLS, a konkretnie rozchodzi się o powszechnie stosowany na całym świecie protokół Diffiego-Hellmana . I znów jest podobny scenariusz, bo ten problem nie powinien mieć miejsca ale z powodu wstecznej kompatybilności, tj. zapewnienie wsparcia dla wszystkich tych przestarzałych szyfrów tak by te przedwieczne systemy/maszyny mogły działać, można doprowadzić do osłabienie mechanizmów, które powinny być wykorzystywane obecnie. OK, może nie tyle osłabić, co wykorzystać te słabsze odpowiedniki zamiast tych mocniejszych.

Czy zagraża mi logjam?

Na obecną chwilę, wszystkie linuxowe przeglądarki są podatne, tj. Google Chrome 43.0.2357.81 ,

Opera 30.0.1835.26 beta oraz Mozilla Firefox 38.0.1 . Jak nazłość Internet

Explorer został już dawno

poprawiony... Test jako taki możemy sobie przeprowadzić sami. Wystarczy, że przejdziemy na stronę

https://weakdh.org/ (lub też i na https://www.ssllabs.com/) , a na jej szczycie zastaniemy

informację, która powinna jednoznacznie wskazać nam czy nasza przeglądarka jest podatna na ten atak:

W prawdzie rzadko korzystam z chrome, a już praktycznie wcale nie korzystam z opery i nie powiem za

bardzo jak na własną rękę się w tych przeglądarkach zabezpieczyć przed tą formą ataku. Natomiast

jeśli chodzi o firefoxa, to tutaj mamy do dyspozycji kilka możliwości. Przede wszystkim został

oddelegowany do naszej dyspozycji oficjalny

dodatek wypuszczony przez Mozillę i on

fixnie ten cały problem. Jeśli jednak nie uśmiecha nam się instalowanie nowych addonów w

przeglądarce, to możemy zawsze zreprodukować działanie plugina Mozilli i przeprowadzić wszystkie

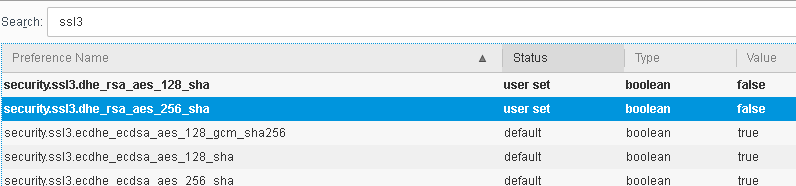

kroki ręcznie. Wystarczy, że wpiszemy w pasku adresu firefoxa about:config i wyszukamy ssl3 . Po

chwili powinien nam się wyświetlić listing opcji, gdzie dwie z nich mają w nazwie jedynie dhe (z

reguły są to dwie pierwsze opcje). By wyeliminować podatność, trzeba te dwie pozycje przestawić na

false

Teraz możemy przejść ponownie do testowania podatności na stronie https://weakdh.org/ i tym razem powinniśmy już ujrzeć komunikat oświadczający nam, że jesteśmy bezpieczni:

Jeśli dysponujemy serwerami, np. Apache, możemy przetestować jego podatność tutaj . W tym linku znajdują się również informację na temat ewentualnego poprawienia konfiguracji popularniejszych aplikacji serwerowych, tak by wyeliminować możliwość wykorzystania ataku logjam.